Alexandre da Costa Medeiros <alexcm@rnp.br>

Jacomo Dimmit Boca Piccolini <jacomo@rnp.br>

Centro de Atendimento a Incidentes de Segurança (CAIS)

Rede Nacional de Ensino e Pesquisa (RNP)

1. Introdução

2. Personal firewalls

3. Opções disponíveis

3.1 Aplicativos freeware

3.2 Aplicativos comerciais

3.3 Pontos positivos e negativos

4. Escolhendo o PF mais adequado

5. Recomendações

6. Problemas com personal firewalls

7. Conclusão

8. Sites relacionados

1. Introdução

O assunto segurança na internet tem aparecido cada vez mais no nosso dia-a-dia e essa exposição está diretamente associada aos ataques hackers.

Um assunto que se tornou muito freqüente no decorrer do ano de 2001 foi um tipo de aplicativo de segurança denominado Personal Firewall, ou Firewall Pessoal.

Para alguns, a existência de tal aplicativo foi uma surpresa pois já se acreditavam seguros o suficiente com a presença do aplicativos antivírus. Para outros, o Personal Firewall só serviu para comprovar que a Internet realmente não é segura.

Exageros à parte, o Personal Firewall (PF) se tornou uma killer application e está trazendo o usuário doméstico para dentro do mercado de segurança, cujo volume anual de vendas é de US$ 4 bilhões.

A introdução do PF fez com que usuários se interessassem e se preocupassem mais com questões relacionadas a segurança e também adicionou novos termos e conhecimentos ao dia-a-dia da informática.

2. Personal firewalls

A definição mais apropriada do que seja um Personal Firewall é:

"Um aplicativo que intercepta as conexões de entrada e de saída de um computador e, baseando-se em regras padrão ou definidas pelo usuário, decide quais destas conexões podem ser aceitas e quais devem ser recusadas."

Os personal firewalls, também denominados de Desktop Firewalls, não devem ser encarados como a solução para todos os problemas de segurança e, sim, como uma fonte adicional de proteção.

É prudente considerar a necessidade de um pacote de segurança para minimizar os riscos de se manter um computador conectado em rede. Este pacote seria composto por, no mínimo, um aplicativo antivírus e um Personal Firewall. Pode-se, ainda, considerar aplicativos para tratamento de SPAMs e controle de privacidade. Esta relação pode ser interminável se forem considerados todos os potenciais problemas de segurança.

Se, a princípio, os PF estavam mais indicados e voltados para usuários com conexões dedicadas e de alta velocidade, hoje são uma recomendação para qualquer computador ligado à internet, independentemente do tipo e da velocidade de conexão.

3. Opções disponíveis

As opções disponíveis de PF serão classificadas em gratuitas e comerciais. A escolha da versão a ser utilizada deve levar em conta outros fatores além do custo; deve-se verificar com cuidado o tipo de licença disponível que permite o uso do aplicativo como gratuito. Maiores informações podem ser obtidas junto aos próprios fabricantes.

3.1 Aplicativos freeware

Dentre as inúmeras opções de PF gratuitos, merecem destaque os seguintes aplicativos:

- ZoneAlarm

- Tiny Personal Firewall

- Sygate Personal Firewall

ZoneAlarm

http://www.zonealarm.com/

Versão disponível em janeiro/2002: ZoneAlarm v2.6.362

As primeiras versões do ZoneAlarm eram gratuitas e isso foi determinante para a sua rápida consolidação como um dos PF mais utilizados. Atualmente, existem três versões do aplicativo que diferem por funcionalidades adicionais como, por exemplo, a realização de consulta whois para obter maiores informações sobre um IP.

As principais características do ZoneAlarm serão mostradas a seguir:

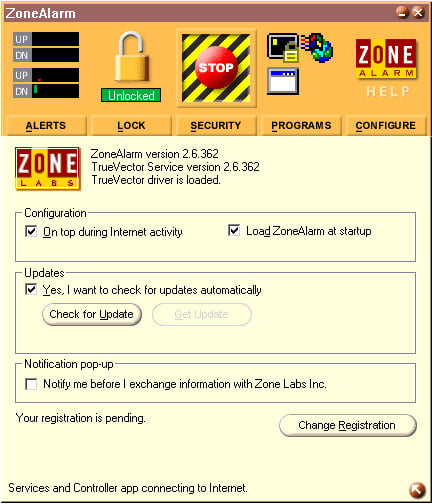

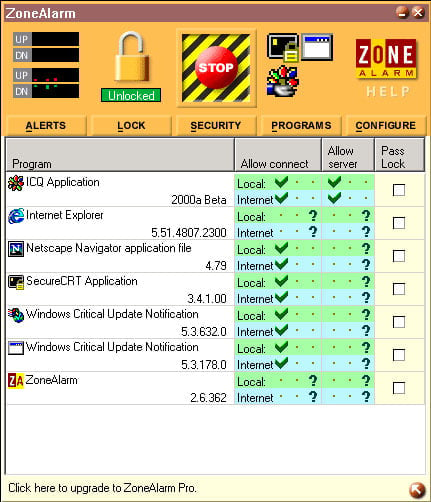

O Painel de Configuração possui algumas informações importantes como a versão do software, inicialização automática ao se ligar o computador e se será verificada a existência de uma nova versão. Um ponto interessante é escolher a opção que avisa quando o aplicativo vai trocar informações com o site da empresa.

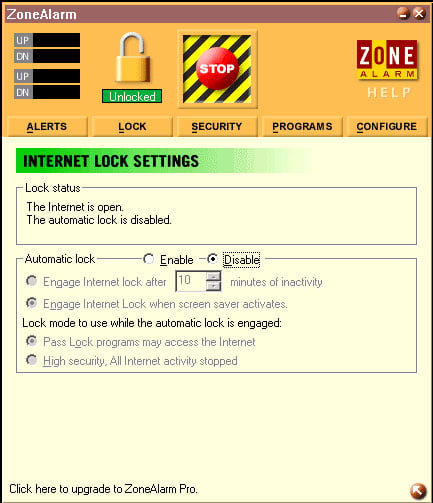

O Painel Lock trata do travamento automático da conexão internet. A utilização desta opção aumenta o nível de segurança, pois permite que o computador seja desconectado da rede durante períodos de inatividade ou durante a proteção de tela. Apesar de ser interessante, deve-se tomar cuidado com esta opção, pois em caso de acionamento de qualquer conexão externa, por exemplo um download, será interrompido.

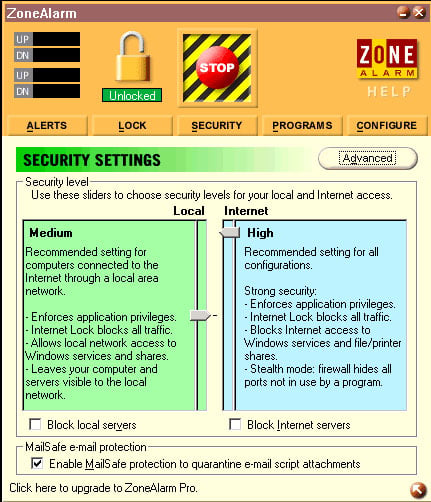

O Painel de Segurança define os diferentes níveis de acesso para as conexões locais e externas. Através da opção avançada é possível configurar as opções locais, adicionando subredes, interfaces de rede e servidores.

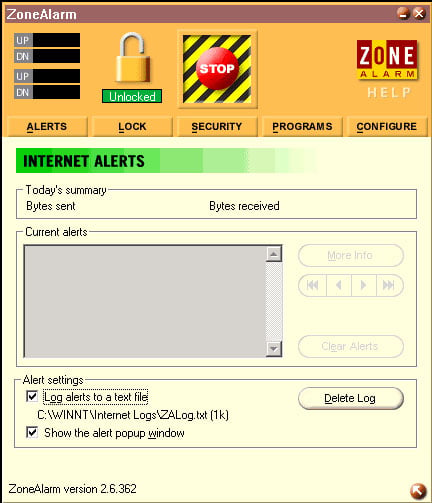

O Painel de Alertas é, provavelmente, o mais importante, pois será através dele que serão mostrados eventuais ataques e acessos indevidos. A opção de abrir uma janela quando um alerta for gerado pode se tornar inconveniente, no entanto só deve ser desabilitada se existir o compromisso de se verificar os alertas freqüentemente. Deve-se tomar cuidado com os alertas mostrados, pois em alguns casos um acesso válido pode aparecer como um ataque.

O Painel de Programas lista quais aplicativos podem utilizar os recursos de rede. Os programas são adicionados nesta lista à medida que tentam conectar na internet. Alguns aplicativos podem possuir a funcionalidade de servidor. Com isso é necessário habilitar esta opção para que seja possível o acesso reverso a este serviço. A opção de senha para a utilização do aplicativo é muito interessante especialmente se é desejado bloquear o acesso de algum aplicativo em especial à internet.

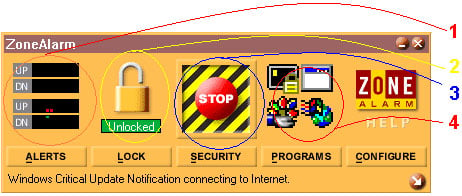

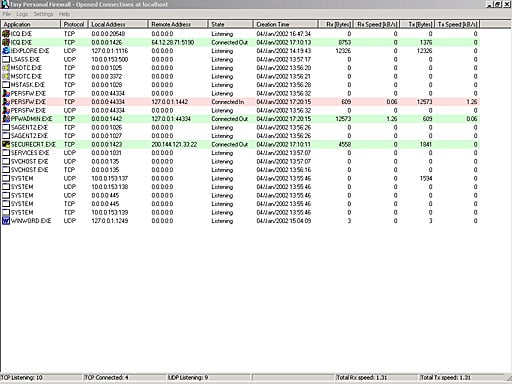

1 - Mostra os pacotes

2 - Botão que trava as conexões abertas

3 - Botão que corta todas as conexões

4 - Ícones dos aplicativos que estão acessando a internet

Tiny Personal Firewall

http://www.tinysoftware.com/

Versão disponível em janeiro/2002: Build 2.0.15

O Tiny Personal Firewall também possui uma versão mais sofisticada e comercial. No entanto a versão de uso gratuito não deixa a desejar em termos de facilidade de uso e recursos. Este firewall possui certificação da ICSA ( http://www.icsalabs.com ), o que garante que testes rigorosos foram feitos para validar sua funcionalidade.

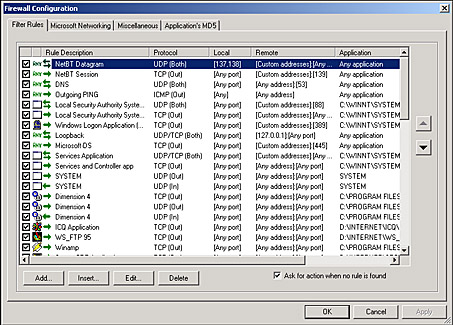

As principais características do Tiny Personal Firewall serão mostradas a seguir:

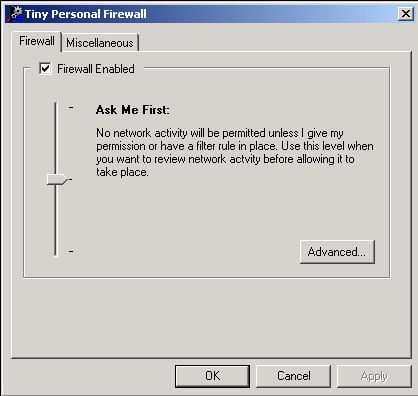

O principal painel de acesso possui dois módulos, um referente ao firewall e outro referente a configurações diversas. A opção padrão "Ask Me First" permite que sejam criadas regras de acesso namedida em que os aplicativos vão necessitando de conexão à internet. É a opção mais adequada para o funcionamento do firewall.

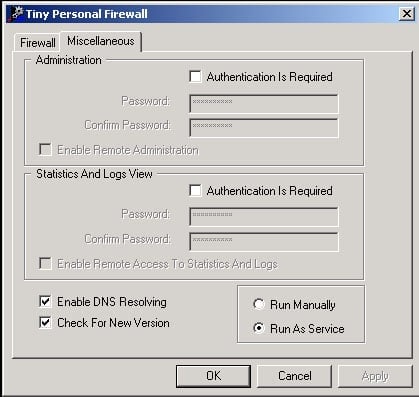

O módulo de configuração permite que seja habilitada a administração remota do firewall, só recomendada para usuários avançados, e a restrição de acesso às estatísticas e aos logs. É sempre aconselhável permitir que os aplicativos verifiquem por versões mais novas. O uso da resolução de nomes - DNS pode eventualmente acarretar algum erro ou demora e portanto pode ser desligado.

Ao acessar o menu avançado pelo módulo do firewall, encontramos uma série de painéis. O painel de Regras permite adicionar/alterar/remover as regras que gerenciam o funcionamento do firewall. São estas regras que permitem, ou não, o tráfego de pacotes de forma mono ou bidirecional.

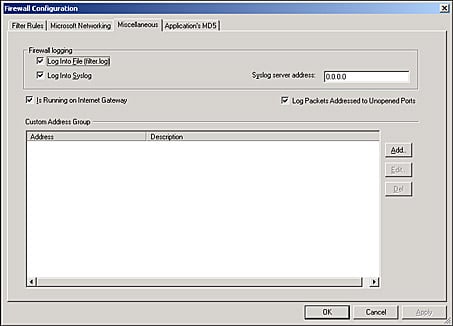

O Painel Miscellaneous trata basicamente dos logs. Um ponto importante é a possibilidade de se enviar os logs para um servidor de logs (loghost), o que permite a centralização dos registros e um armazenamento mais seguro.

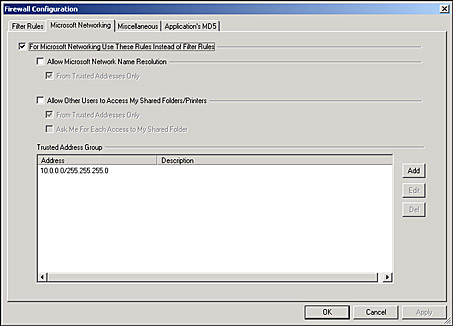

O Painel Microsoft Networking permite que seja controlado o acesso de redes Microsoft de forma diferenciada sem a utilização das regras. É possível, também, restringir o acesso a compartilhamentos de dados e à impressora.

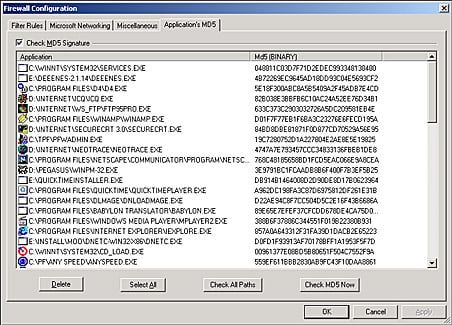

O Painel de assinaturas digitais é um grande diferencial deste firewall pois permite que seja monitorada a integridade dos aplicativos que acessam a internet através de um hash criptográfico (MD5).

A janela de Status permite visualizar quais aplicações estão acessando a internet, fornecendo uma série de informações adicionais como porta de origem do processo e endereço e porta destino, estado da conexão e informações de troca de pacotes e taxas de transmissão.

Sygate Personal Firewall

http://www.sygate.com/

Versão disponível em janeiro/2002: Sygate Personal Firewall 4.2.872

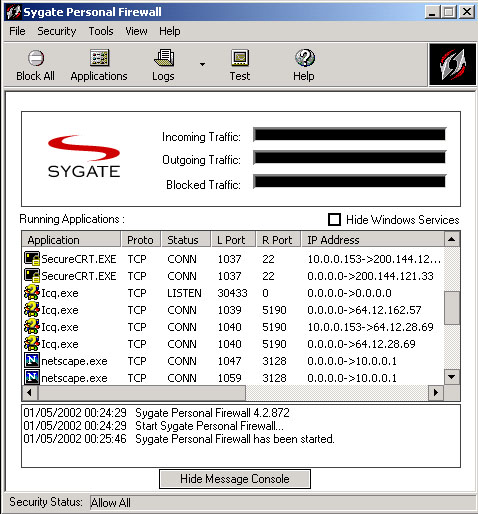

As principais características do Sygate Personal Firewall serão mostradas a seguir:

A janela principal do Sygate possui um botão de bloqueio geral (Block All) e um botão especial que permite que a configuração do firewall seja avaliada através de um teste que é realizado no próprio site. São mostrados, ainda, a relação de aplicações que estão utilizando a internet e um console, logo abaixo, que mostra mensagens importantes. Os demais botões, aplicações e logs serão mostrados a seguir.

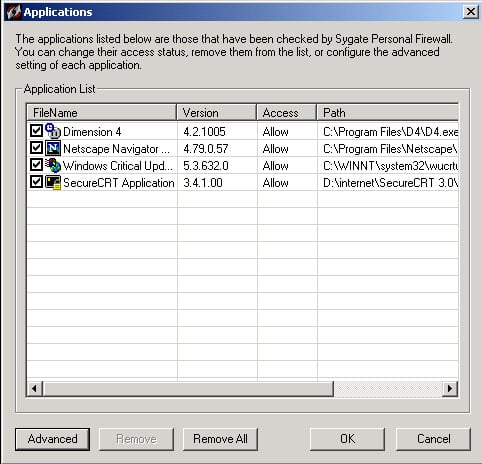

O menu de aplicações acessado pelo botão applications lista quais são os aplicativos que o firewall permite que acessem a internet. Uma informação interessante disponibilizada é a versão do aplicativo que está cadastrado como, por exemplo, a versão do navegador Netscape.

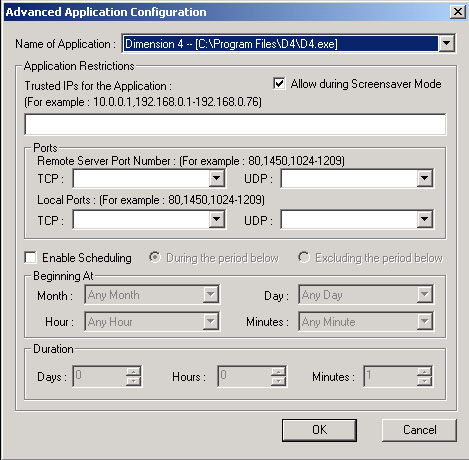

Ao selecionar uma aplicação, é possível entrar em modo avançado, que permite uma configuração mais complexa. É interessante verificar que é possível desabilitar individualmente os acessos durante o modo de proteção de tela (screensaver). Outras opções interessantes são limitar o acesso a uma lista de IPs, estipular portas de acesso e configurar os períodos que a aplicação pode acessar a rede.

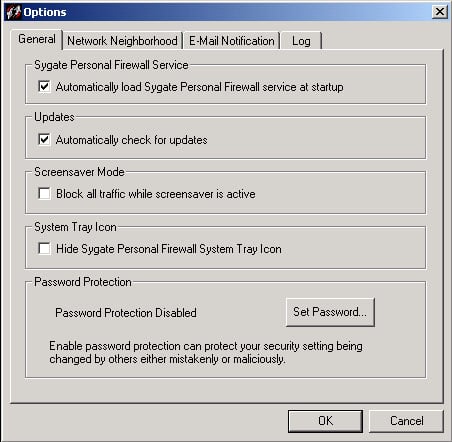

As opções de configuração estão disponíveis através do menu tools. Nas opções gerais, é possível desabilitar todo o acesso durante o descanso de tela (screensaver). As opções de inicialização automática e verificação de updates devem estar selecionadas. É possível, ainda, proteger com senha a configuração do firewall.

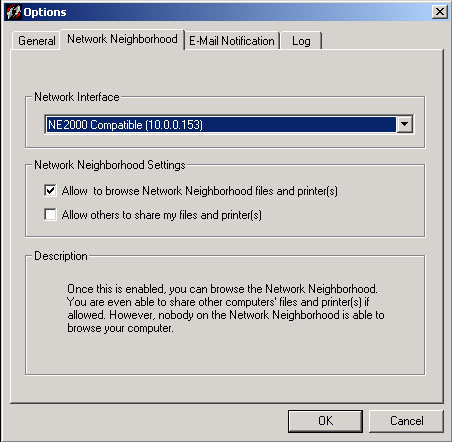

A opção de Rede Local permite que se escolha qual interface será monitorada pelo firewall. Existe, também, a opção de restringir acesso a compartilhamentos de rede e de impressoras.

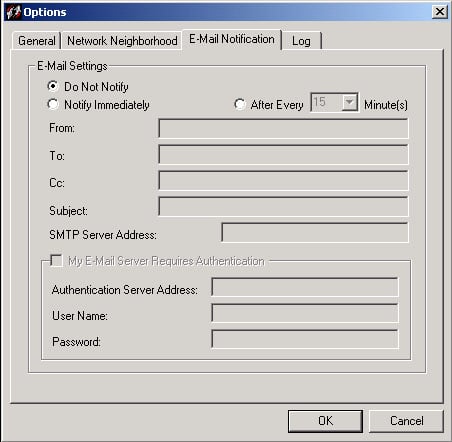

Dentro das opções de configuração é possível habilitar um endereço de email para o qual sejam enviados os logs de forma imediata ou após decorrido um tempo pré-estabelecido. Esta funcionalidade é extremamente interessante. No entanto, deve-se tomar cuidado para que não sejam enviados logs de forma excessiva.

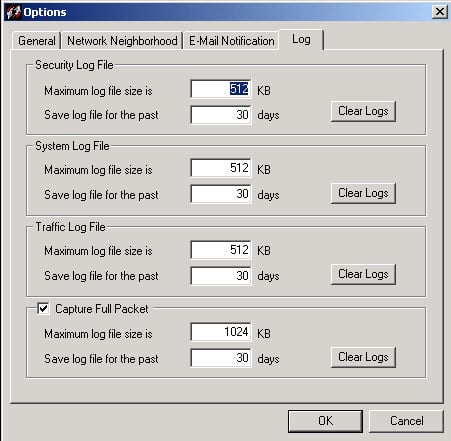

A opção de configuração de logs permite que sejam configurados os tamanhos máximos dos arquivos de logs e por qual período as informações serão armazenadas. Para que seja possível estudar os pacotes suspeitos é necessário habilitar a opção "capture full packet".

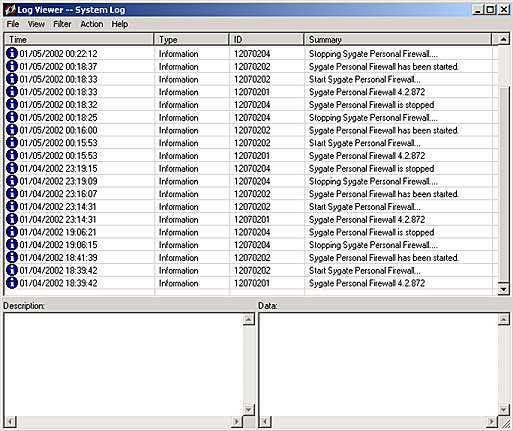

Pelo botão de logs, ou pelo menu views, é possível acessar quatro tipos de logs. O primeiro está relacionado ao funcionamento do firewall e reporta a inicialização e desligamento, assim como mensagens importantes.

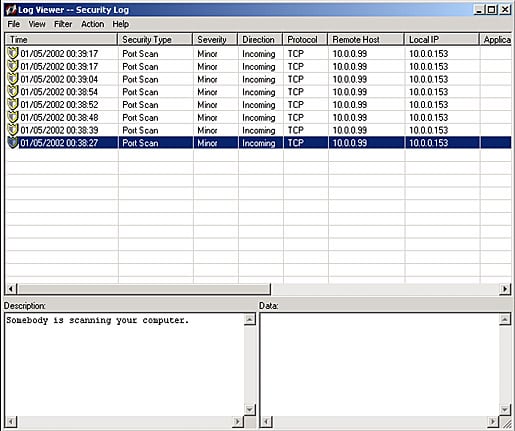

Os logs de segurança mostram todos os acessos que foram negados. Uma mensagem com o tipo de alerta é também enviada para o console do Sygate (tela principal). Ao se selecionar uma entrada particular, é possível obter uma descrição sobre o ataque que ocorreu.

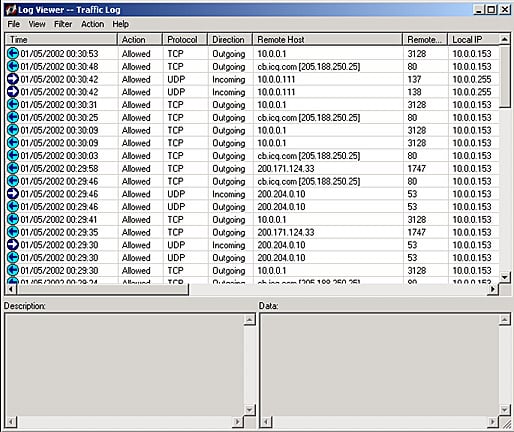

Os logs sobre o tráfego monitorado permitem identificar o sentido em que a conexão foi realizada, tipo de protocolo, qual foi o destino e porta acessada. Este tipo de informação é extremamente útil para a compreensão de como uma aplicação funciona e como elaborar manualmente regras específicas.

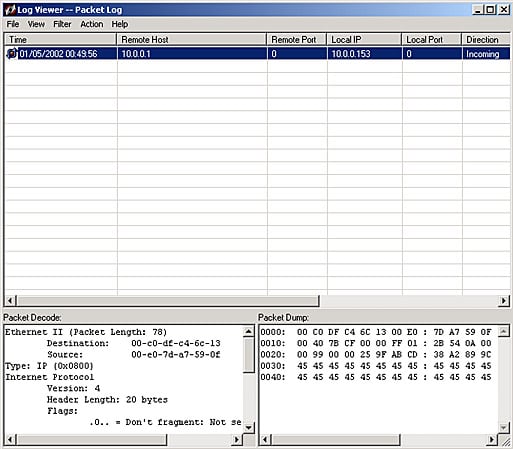

Os logs de pacotes contêm informações técnicas que ajudam na identificação de uma atividade suspeita, mostrando o conteúdo do pacote e informações de baixo nível, como cabeçalho IP. Estes logs são fundamentais para identificar erros que podem estar acontecendo como, por exemplo, um pacote válido sendo barrado.

3.2 Aplicativos comerciais

Dentre as inúmeras opções de PF comerciais merecem destaque os seguintes aplicativos:

- Norton Personal Firewall

- BlackIce Defender

Outras opções que não serão mostradas em detalhes, mas podem ser boas candidatas a um PF, são:

- ESafe Desktop

- Deerfield Personal Firewall 1.0

- McAfee Firewall

- Look'n'Stop

Norton Personal Firewall

http://www.symantec.com/

Versão disponível em janeiro/2002: Norton Personal Firewall 2002 4.0

Algumas das características do Norton Personal Firewall serão mostradas a seguir:

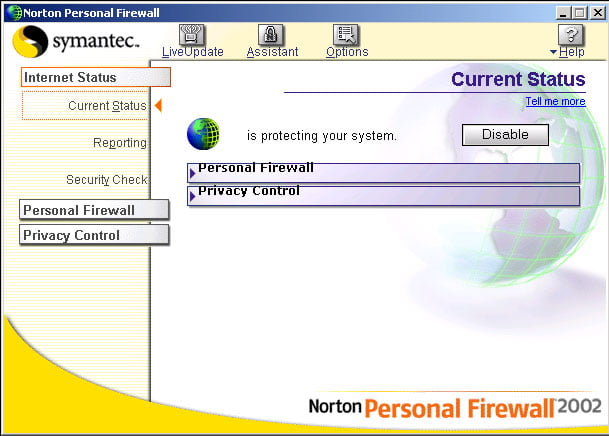

A principal tela do Norton Personal Firewall mostra de forma bem acessível todas as opções de configuração. Os três botões da parte superior permitem realizar o update do aplicativo (Live Update), utilizar um assistente de configuração e acessar rapidamente as opções. Dentro do Internet Status é possível, ainda, acessar o site da Symantec para realizar uma verificação da segurança do seu computador (Security Check).

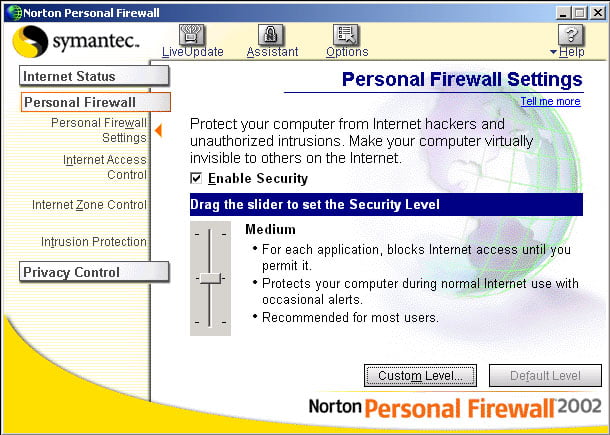

Através do menu Personal Firewall, é possível escolher o nível de segurança e acessar outras informações, como um controle individual para as aplicações que acessam a internet (Internet Access Control), acessar uma relação de computadores com acesso restrito ou não ao seu computador (Internet Zone Control) e, ainda, selecionar um auto bloqueador de atacantes através da opção Intrusion Protection.

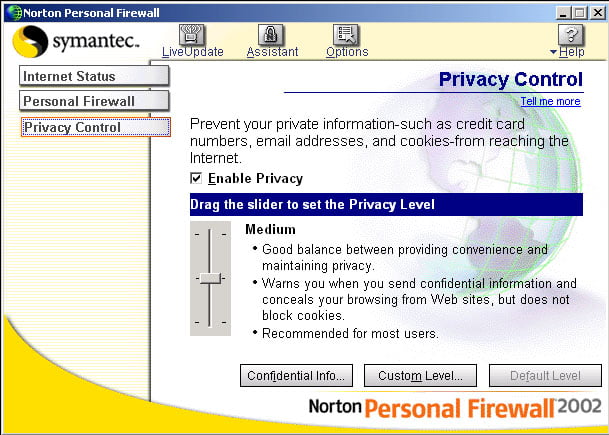

O menu Privacy Control permite que se controle o envio de informações consideradas privativas ou confidenciais. No entanto, não é possível realizar este controle através de conexões seguras (https). Este tipo de controle é muito interessante pois pode permitir que se detecte a presença de algum vírus ou worm que esteja enviando informações confidenciais.

As opções do NPF acessadas através do botão Options oferecem poucas alterações possíveis, mas permitem acessar outras informações relacionadas a logs e estatísticas. Se possível, é recomendado que o aplicativo seja inicializado de forma automática selecionando a opção Run at System Startup. O menu Tray Menu mostra algumas opções adicionais no ícone do taskbar, como Options, Advanced Options, View Event Log e View Statistics. Essas opções permitem um acesso mais rápido a uma série de informações adicionais.

As Estatísticas mostram informações sobre quantidade de tráfego TCP e UDP; informações relacionadas a tráfego web, conexões TCP e datagramas UDP; estatísticas para as regras do firewall; e sobre aplicativos e serviços. A informação mais interessante mostrada é a quantidade de conexões abertas, que permite um controle sobre o consumo dos recursos da rede.

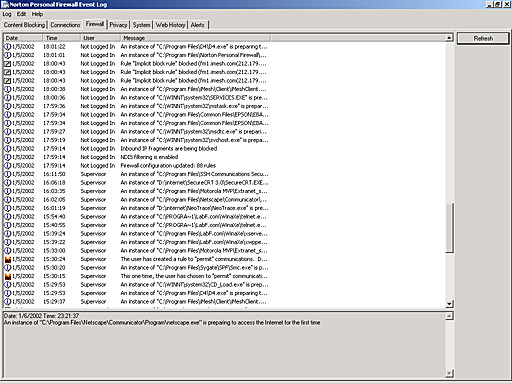

Ao se abrir o menu de logs (Event Logs) existem múltiplas opções que são: Content Blocking, Connections, Firewall, Privacy, System, Web History e Alerts. As informações sobre o Firewall são selecionadas ao abrir o menu e contêm todas as ações realizadas pelo aplicativo, como a criação de regras de acesso, acessos negados e se algum aplicativo está tentando se conectar à Internet.

A opção Connections lista todas as conexões que foram realizadas e cujas informações ainda estão disponíveis. O único problema identificado é que os logs estão restritos a no máximo 2.048k, o que resulta em uma armazenagem restrita a um tráfego que gere 2.048k de logs. A opção existente é gravar as informações para uma posterior verificação.

BlackIce

http://www.networkice.com/

Versão disponível em janeiro/2002: BlackIce Defender 2.9

As principais características do BlackIce Defender serão mostradas a seguir:

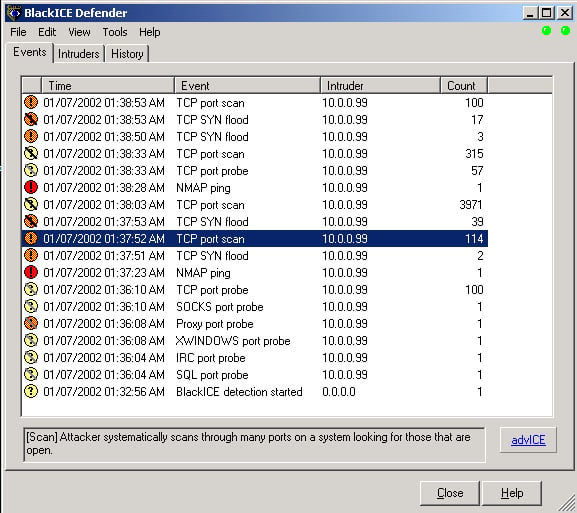

A principal tela do BlackIce mostra uma relação de ataques sofridos explicando, em detalhes, o tipo de ataque envolvido. É possível notar que as informações fornecidas estão mais próximas do que se espera de uma ferramenta de detecção de intrusão - IDS Intrusion Detection System. Ao selecionar um evento, e clicando no botão adICE, serão mostradas informações detalhadas no site da NetworkICE.

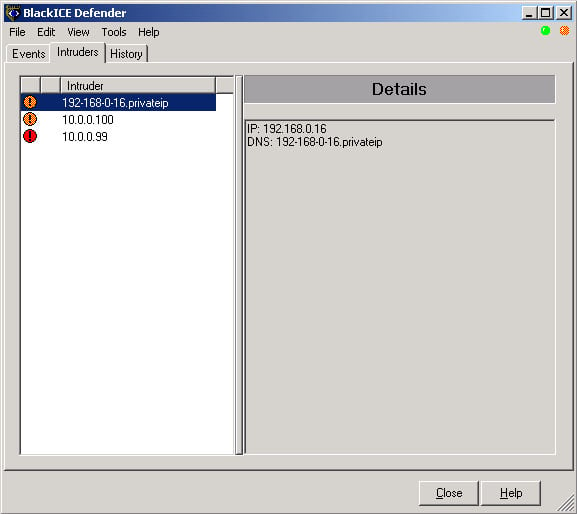

A janela Intruders lista os atacantes e outras informações que foram obtidas. Selecionando um IP, é possível bloquear o intruso por um período de tempo ou indefinidamente. É possível, também, atribuir confiança para o IP e aceitar pacotes com esta origem.

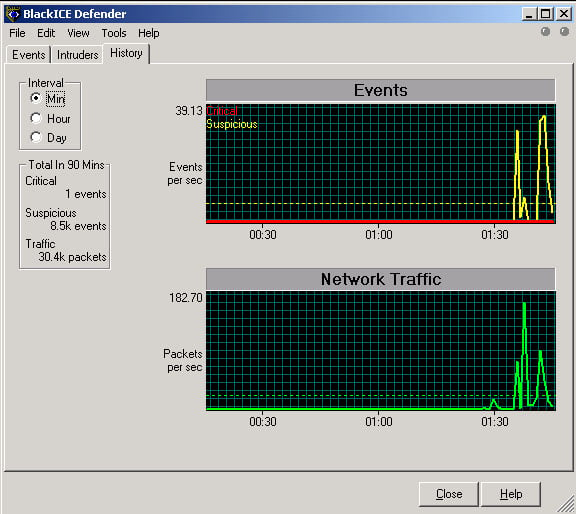

A janela History mostra dois gráficos: um relacionado aos eventos que ocorreram e outro referente ao tráfego de pacotes. Estas informações são interessantes de se analisar após um certo período de tempo, onde fica facilmente visível se algum ataque ocorre com alguma periodicidade ou se algum ataque com grande volume de pacotes ocorre.

O BlackIce possui uma série de opções de configuração no quesito firewall mas, como pode ser visto, só são aplicáveis para o tráfego de entrada, não existindo controle sobre os pacotes de saída.

A utilização da opção Paranoid é mais indicada, assim como desabilitar o compartilhamento de arquivos e conexões NetBIOS. Utilizar a opção de bloqueio automático pode ser perigoso para inexperientes, pois é possível perder a conexão com a rede devido ao recebimento de um pacote forjado (spoofing).

A opção Back Trace é utilizada para obter informações adicionais dos IPs que aparecem na lista de Intrusos. Essas opções podem se tornar perigosas, pois permitem ao atacante saber que ele foi identificado pelo software. A utilização destas opções deve ser considerada como indesejável, pois qualquer informação adicional pode ser obtida de outras formas.

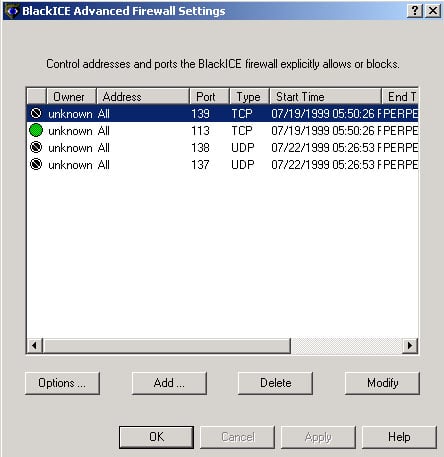

As opções avançadas de configuração permitem que se criem regras específicas com as seguintes opções: endereços IP específicos; todos endereços IPs; portas específicas; todas as portas; tipo de protocolo; regra de aceitação ou rejeição; e tempo de duração da regra. Com isto, é possível criar regras por períodos determinados, atrelados a algum ataque específico.

3.3 Pontos positivos e negativos

Serão relacionados os principais pontos positivos e pontos negativos para cada um dos aplicativos que foram analisados.

-

ZoneAlarm

PP: possui botão de emergência para terminar as conexões; a interface com o usuário é bastante interativa; permite desconectar o computador com inatividade ou proteção de tela; possui diferentes configurações para rede local e rede externa; permite controle de senha para cada aplicativo cadastrado; diferencia aplicativos que funcionam como servidor; permite que as regras sejam exportadas/importadas.

PN: não possui controle de senha para a configuração desejada; realiza controle de versão dos aplicativos apenas se o serviço TrueVector estiver executado, caso contrário não identifica a mudança da versão; não permite que os logs sejam enviados para um loghost; só permite a criação de regras para IPs.

-

Tiny Personal Firewall

PP: faz controle de versão dos aplicativos; apresenta baixo consumo de memória; a interface é simples; é inicializado antes do processo de autenticação do Windows; boa interface de criação das regras; permite que os logs sejam enviados para um loghost.

PN: não possui botão de emergência; os alertas são pouco detalhados; as regras não podem ser exportadas/importadas; não permite controle dos aplicativos com senha.

-

Sygate Personal Firewall

PP: possui botão de emergência; permite execução de aplicativos dentro de períodos pré-determinados; permite o envio de logs por e-mail; oferece opções de logs bem complexas; permite acessar o conteúdo de pacotes suspeitos; permite testar a configuração do firewall.

PN: não realiza controle de versão dos aplicativos; não permite controle dos aplicativos com senha; não permite que os logs sejam enviados para um loghost; as regras não podem ser exportadas/importadas.

-

Norton Personal Firewall

PP: permite controle de privacidade além do firewall em si, possui bom assistente de configuração; a interface com o usuário é bastante intuitiva.

PN: não realiza controle de versão dos aplicativos; não possui botão de emergência; exige um sistema com mais memória; não possui senha para controle de configuração; os logs possuem limitação de tamanho; logs não podem ser enviados para um loghost; não distingue entre rede local e rede externa.

-

BlackIce Defender

PP: possui o melhor reconhecimento de ataques; a configuração é bastante simples; está mais para sistema IDS do que para Personal Firewall.

PN: não possui bloqueio de saída; não controla versão dos aplicativos; não possui controle por senha da configuração; não permite o envio dos alertas para um loghost (somente disponível com um pacote adicional); não possui botão de emergência.

4. Escolhendo o PF mais adequado

A escolha do PF a ser utilizado deve levar em conta uma série de fatores:

- nível de proteção desejada: deve-se escolher entre controle por protocolos, aplicativos, privacidade, conteúdo;

- funcionalidades mais desejadas: deve-se escolher qual função é mais interessante. Por exemplo, o controle de versão de aplicativos;

- facilidade de utilização: pode-se escolher por um pacote completo que possua um antivírus e um firewall, ou pode-se escolher aquele cuja configuração e utilização sejam mais fáceis;

- familiarização com terminologias e conceitos de firewalls: alguns aplicativos podem exigir um maior conhecimento sobre o funcionamento de um firewall para que seja possível tirar total proveito das funcionalidades, outros aplicativos possuem opção de configuração automática e auxiliadores de configuração;

- preço x funcionalidades: deve-se considerar a compra de um PF se as funcionalidades desejadas somente existirem na versão comercial;

- recursos computacionais necessários: deve-se considerar versões mais simples e que exijam menos memória e capacidade de processamento para computadores cujos recursos sejam limitados;

- suporte disponível: é desejável possuir acesso ao suporte especializado para sanar eventuais problemas com alguma aplicação especifica que pode eventualmente deixar de funcionar com a instalação de um PF;

- disponibilidade de novas versões e correções: é obrigatório escolher um software que forneça correções e atualizações;

- tipo de conectividade (modem, adsl, cablemodem): deve-se considerar que alguns tipos de conectividade possuem taxas de transmissão de dados muito superiores do que outras e o PF escolhido deve ser capaz de manter a funcionalidade. Alguns aplicativos possuem a funcionalidade de realizar uma desconexão após períodos estabelecidos de inatividade.

A escolha de um PF não é definitiva pois as ferramentas evoluem, agregam novas funcionalidades e surgem, sempre, novas alternativas. O usuário que já estiver habituado a utilizar um PF deve, inclusive, testar outras alternativas para verificar se as suas necessidades particulares são atendidas.

5. Recomendações

Dos cinco aplicativos analisados neste artigo podemos fazer a seguinte recomendação de utilização, lembrando-se que esta recomendação é estritamente pessoal.

- usuário que necessita de maior controle sobre quais aplicativos se conectam à internet: ZoneAlarm;

- usuário que deseja se aprofundar e conhecer mais sobre os ataques de que está sendo alvo: BlackIce Defender

- usuário que deseja o aplicativo mais simples e funcional: Tiny Firewall

- usuário que deseja uma solução mais completa com inclusive controle de privacidade: Norton Personal Firewall

- usuário que deseja desenvolver regras e realizar configurações especificas: Sygate Personal Firewall

6. Problemas com personal firewalls

Como todo software, os PF estão sujeitos a basicamente dois tipos de problemas: erros relacionados a programação do código e erros conceituais.

A grande aceitação destas ferramentas e sua proliferação atraíram também a curiosidade de muitos usuários sobre eventuais problemas que os PF poderiam ter.

Os usuários, não só de PF, mas de qualquer software, devem sempre estar atentos a atualizações e correções que possam surgir pois uma sensação de falsa segurança por estar utilizando um programa com uma vulnerabilidade conhecida pode ser desastrosa.

Ao longo do ano de 2001, foram apresentadas publicamente várias vulnerabilidades dos principais produtores de PF, que por sua vez lançaram atualizações para corrigir estes problemas. Um ponto que sempre deve ser levado em conta na utilização de um software é se existe um desenvolvimento contínuo ou se o software foi abandonado, o famoso abandonware. Um aplicativo que não tem continuidade deve ser descartado como opção de utilização.

Outro ponto a ser considerado na utilização de um PF é que ele inibe a realização de uma auditoria remota. A utilização de um PF deve sempre ser comunicada/solicitada aos responsáveis pela área de segurança ou suporte para que seja possível desabilitar a aplicação durante um processo de auditoria.

7. Conclusão

Esperamos que este artigo tenha servido para mostrar algumas das opções de personal firewalls disponíveis e que a utilização destes aplicativos possa ganhar mais adeptos.

Os autores gostariam de salientar que, apesar dos aplicativos terem sido instalados e configurados, estes não passaram por testes mais rigorosos que validassem a sua eficácia. Foram realizados alguns ataques simples para que fosse possível demonstrar a capacidade de identificar estes ataques e a geração de alertas. A recomendação é que se utilizem aplicativos cujas empresas fabricantes são conhecidas ou cujos softwares passaram por avaliações formais, como certificações.

8. Sites relacionados

Leak Test - Personal firewall scoreboard : http://grc.com/lt/scoreboard.htm

wilders.org: http://www.wilders.org/firewalls.htm

firewall.net: http://www.firewall-net.com/en/

Home PC firewall guide: http://www.firewallguide.com/

NewsGeneration, um serviço oferecido pela RNP – Rede Nacional de Ensino e Pesquisa

Copyright © RNP, 1997 – 2004